Olá pessoal!

Primeiro queremos pedir desculpas pelo "sumiço".

O último post do blog já tem mais de um mês!

Mas levamos um "puxão de orelha" de um dos leitores assíduos e estamos de volta.

Nessa chamada de atenção, o leitor foi bonzinho e já sugeriu um tema para o post.

Ele pergunta

"como funciona a segurança de sites contra invasores, como são

identificados e como são tratados ao descobrirem a origem do ataque".

Vou chegar lá.

Costumo usar

fatos do cotidiano ou notícias relevantes para lançar sobre elas o olhar

da segurança da informação, e para introduzir e ilustrar com um cenário

a resposta ao leitor, vamos usar um desses cases.

Vamos lá?

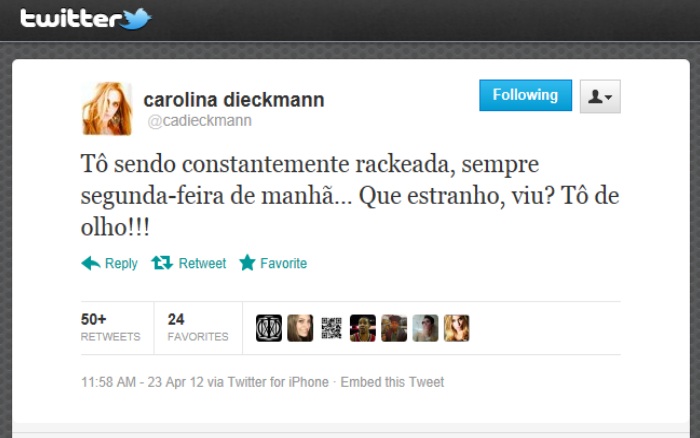

Você soube que vazaram fotos da Carolina Dieckmann?

Pois é...

O assunto veio à mídia "tradicional" na última sexta-feira (04).

A atriz diz que foi "rackeada", e que as tais fotos vazaram de seu computador pessoal.

Parece que as fotos foram encontradas, por ela ou pela sua assessoria, em um site pornográfico hospedado na Inglaterra.

O advogado

contactou o tal site e parece que as fotos foram removidas. Agora ele

quer acionar a justiça para aplicação de multa diária para os sites que

mantiverem as fotografias, e para penalizar criminalmente os

responsáveis pelas cópias das fotos feitas diretamente do computador da

atriz.

Então...

Posso fazer algumas perguntas?

"Ela ou sua assessoria" encontraram as fotos no tal site inglês, e a "galera"... onde já encontrou?

Ou seja, onde mais NO MUNDO existe cópia destas fotos?

Multa diária... legal...

Sr. Advogado,

me chamo João-sem-nome e mantenho um blog pornográfico em um domínio

hospedado em Tonga, e ganho muito dinheiro com meu blog, como faço para

pagar a multa? Tenho muito interesse em manter as fotos no blog.

E agora?

Penalizar os

responsáveis... Antes de entrarmos nesse ponto, que vai de encontro ao

que pergunta o nosso leitor, vamos deixar bem claro os dois anteriores: NUNCA MAIS estas fotos vão desaparecer da internet.

NUNCA MAIS!

Guarde este post, releia daqui a 10 anos, e procure de novo as fotos.

GARANTO que você vai encontrar.

A internet não foi feita para apagar as coisas. Foi feita para manter as coisas disponíveis e acessíveis o tempo todo.

Milhares de pessoas copiaram estas fotos para seus computadores, mandaram anexadas em emails, e publicaram em outros sites.

Nestes casos, a melhor dica é: Não quer que suas fotos vazem? Então não tire fotos!!!

Agora voltemos ao "punir os responsáveis".

TUDO no mundo digital e na internet deixa rastros, mas nem sempre estes rastros são fáceis de seguir, ou levam a um lugar "viável".

Fazendo um paralelo com a pergunta do leitor, imaginemos que realmente o computador da atriz tenha sido atacado e invadido.

Imaginemos

então que um atacante achou uma vulnerabilidade no computador, através

dela teve acesso ao disco da máquina, encontrou nele as tais fotos, e

enviou estas fotos por email para anonimo@gmail.com.

Neste caso

temos a possibilidade de conseguir o endereço IP de quem fez o ataque,

que pode não ser exatamente o atacante mas outra máquina comprometida (imagine se fosse a sua!), e a conta do Gmail.

Com um pouco

de sorte e boa vontade, acionaríamos o Google e eles informariam qual

endereço IP acessou o email e recebeu as fotos, e se este IP fosse do

Brasil, acionaríamos o provedor de ADSL que informaria quem é o dono da

linha telefônica, que de novo pode não ser o criminoso mas outra máquina

comprometida (imagine se fosse a da sua casa!).

Em resumo,

apesar de, como falei, tudo na internet e no mundo digital deixar

rastros, é muito improvável que neste caso em particular o responsável

pelo vazamento seja punido.

Vemos na

mídia com frequência quadrilhas de criminosos virtuais sendo presos. Mas

isso é o resultado de operações que duram meses ou anos!

E a

constatação é que, infelizmente, os criminosos estão cada vez mais

especializados, e conhecem as fragilidades jurídicas, policiais, e

tecnológicas que produzem tanta dificuldade a ponto de inviabilizar sua

identificação.

Alguém produz

um vírus, que se propaga através de um site da Grécia, se instala num

PC da Austrália, que ataca outros PCs no Brasil, e que encontra um com

nome "cadieckmann".

Esse alguém cria uma máquina virtual em um provedor de El Salvador com um servidor de email, e manda seu

vírus enviar todas as fotos que encontrar no "cadieckmann" para uma

conta de email de um provedor queniano, que reencaminha tudo

automaticamente para servidor virtual, o qual é eliminado depois que as

fotos interessantes são baixadas.

É possível encontrar este alguém? SIM!

Sabe quando vão encontrar este alguém? NUNCA!

O problema é que o "alguém" não se contenta só com possuir as fotos.

Tem que mostrar pra galera né... acho que aí é que ele vai cair.

Cuidado com a interpretação do que escrevemos!

Daqui a pouco você vai sair dizendo que o melhor é não usar a internet, ou abandonar as câmeras digitais.

Não é bem assim!

Já disse Pompeu que "Navigare necesse; vivere non est necesse" (você sabia que foi Pompeu e não Camões?).

Não podemos ficar trancados em casa por causa dos riscos de um acidente no trânsito, então o jeito é "transitar" (ou navegar) com mitigadores do risco.

Não podemos ficar trancados em casa por causa dos riscos de um acidente no trânsito, então o jeito é "transitar" (ou navegar) com mitigadores do risco.

Use cinto, air-bag, não avance o sinal, respeite o limite de

velocidade, se beber não dirija, faça revisões no seu veículo, atravesse

na faixa, olhe para os lados antes de atravessar, e por ai vai...

No uso da tecnologia da informação o conceito é o mesmo: mitigadores de risco.

Antivírus, atualizações, firewall, anti-spam, hardening, e por ai vai...

E alguns mitigadores são literalmente os mesmos!

Quem não lembra do "não converse com estranhos meu filho!"?

Este mitigador vale para os dois mundos.

No uso da tecnologia da informação o conceito é o mesmo: mitigadores de risco.

Antivírus, atualizações, firewall, anti-spam, hardening, e por ai vai...

E alguns mitigadores são literalmente os mesmos!

Quem não lembra do "não converse com estranhos meu filho!"?

Este mitigador vale para os dois mundos.

Até o próximo!

Nenhum comentário:

Postar um comentário