terça-feira, 4 de dezembro de 2012

Ser estrela tem seu preço...

Olá pessoal!

Quantas pessoas estariam interessadas em fotos "mais apimentadas" da vizinha do sexto andar?

O prédio todo?

O quarteirão todo?

E nas fotos da Carolina Dieckmann?

Seguramente milhares de pessoas mais. Mesmo se a vizinha do sexto andar for mais bonita do que a Carolina Dieckmann.

Pois é... é o preço da fama.

E quanto vale uma vulnerabilidade no Corel WordPerfect Office X5?

Perai.

Você sabia que existe um mercado que comercializa vulnerabilidades... certo?

Não?!?!

Vamos explicar rapidinho.

Imagine que você descobre que se criar um site cujo conteúdo tenha uma sequencia especial de comandos que faz com que você ganhe acesso nos computadores das pessoas que visitam seu site usando o Chrome.

Em termos técnicos, o que você descobriu é um 0day, ou seja, uma vulnerabilidade nova e sem correção.

Você tem 2 caminhos:

Moral e ático seria notificar o fabricante informando do problema.

Mas tem muita gente que coloca à venda sua descoberta.

Voltando à pergunta anterior, quanto vale uma vulnerabilidade no Corel WordPerfect Office X5?

Provavelmente tanto quanto as fotos da vizinha do sexto andar.

Muito pouca gente usa ou conhece este software.

Mas e se a vulnerabilidade for no Windows8?

A empresa francesa Vupen, que intitula-se "o principal fornecedor de inteligência defensiva e ofensiva de segurança cibernética", descobriu recentemente uma falha no Windows8/Internet Explorer10, e postou no Twitter que a vulnerabilidade estaria "disponível para o mercado".

Você achou isso... indecente?

Pois o diretor da empresa, Chaouki Bekrar, twitou o seguinte: "Se você acha feio não informar aos fabricantes sobre vulnerabilidades de seus produtos, invista anos e milhões em pesquisa, informe de graça o que você descobrir, e depois venha me falar como você se sente".

Também não é segredo pra minguem que quem mais tem interesse em vulnerabilidades, principalmente as 0day, é gente mal intencionada.

Não sabia?!?!

Imagine que com aquela vulnerabilidade que você descobriu seja possível "plantar" nas máquinas um programinha que faça o que você mandar. Isso tecnicamente chama-se botnet. Uma rede de robôs ou zumbis a serviço de alguém, que dependendo do tamanho pode valer muito dinheiro.

Uma botnet grande mas simples, apenas para atacar e derrubar um site, não sai por menos de US$1000,00 por dia, enquanto outra com a qual se possa fazer fraudes financeiras nunca custa menos de US$2500,00.

O brasileiro, pesquisador da Kaspersky, Fabio Assolini publicou meses atrás que este comércio de serviços é muito comum no crime organizado brasileiro. As negociações mais comuns envolvem a venda de novos trojans desenvolvidos por coders, a venda de “infos” coletadas por spammers ou de trilhas de “CCs” (cartões de crédito) clonados por carders. É comum também a existência de escolas on-line criadas para treinar cibercriminosos novatos, e até mesmo um tipo de “SPC” para registrar a reputação entre os negociantes. Seguindo essa tendência, surgem os primeiros serviços de criação de malware personalizados, chamados de MaaS (Malware as a Service), cuja oferta é bastante comum entre cibercriminosos do leste europeu.

E a pressão do mercado faz com que estes serviços foquem em novos públicos.

Vejam o que se encontra por ai...

Bom pessoal, fica a dica:

Não existe mais aqueles vírus "inocentes" que apagam arquivos, formatam o disco, ou ejetam o CD; o negócio agora é movido por dinheiro... muuuuito dinheiro, e eles estão de olho no seu...

Até o próximo!

sexta-feira, 5 de outubro de 2012

Vida online

Olá pessoal!

Uma entidade ligada ao sistema bancário belga criou uma campanha de conscientização sobre segurança da informação.

Foi montada uma tenda no centro de Bruxelas e contratado "Dave", um ator, para desempenhar o papel de um mago místico com o poder de ler a mente das pessoas, e extrair de lá coisas que nem mesmo elas lembram.

Tudo simulava a gravação de um novo programa de TV no qual Dave - o mago, seria a atração principal, e as pessoas na rua eram convidadas a participar.

Reflita um pouco e responda:

O que o Dave, ou a turma de trás da cortina, conseguiria extrair de sua mente se você entrasse na tenda?

Até o próximo!

Uma entidade ligada ao sistema bancário belga criou uma campanha de conscientização sobre segurança da informação.

Foi montada uma tenda no centro de Bruxelas e contratado "Dave", um ator, para desempenhar o papel de um mago místico com o poder de ler a mente das pessoas, e extrair de lá coisas que nem mesmo elas lembram.

Tudo simulava a gravação de um novo programa de TV no qual Dave - o mago, seria a atração principal, e as pessoas na rua eram convidadas a participar.

Reflita um pouco e responda:

O que o Dave, ou a turma de trás da cortina, conseguiria extrair de sua mente se você entrasse na tenda?

Até o próximo!

segunda-feira, 24 de setembro de 2012

Vulnerabilidades

Olá pessoal!

Diz-se que a perfeição é algo que pertence ao mundo divino e não ao humano, e que nossas lógicas são sempre falhas, pois não temos o conhecimento pleno de tudo (a oniciência também é um atributo divino)

Concordo.

E você?

Se você também concorda, podemos afirmar que tudo o que nós, humanos, fazemos é falho, ou contém falhas.

E os programas que fazemos também.

Todos.

Sem exceção.

Costumo dizer que encontrar estas falhas é questão de tempo e motivação.

Sendo então a condição falha dos programas uma realidade, é preciso levantar duas situações:

- como os responsáveis pelo software respondem às falhas descobertas?

- como podemos nos proteger de falhas não corrigidas?

Vamos analisar 2 casos?

Em 22/12/2010 a Microsoft emitiu um comunicado reconhecendo uma falha no Internet Explorer que permitia execução remota de código, ou seja, alguém poderia executar qualquer comando remotamente em uma máquina, e para isso era necessário apenas que esta máquina acessasse um site especialmente preparado para explorar a vulnerabilidade.

Em 08/02/2011 a Microsoft publicou um boletim de segurança contendo a correção para esta falha, e todas as pessoas que instalassem esta correção não estariam mais vulneráveis.

O Internet Explorer permaneceu vulnerável por 47 dias, certo?

Errado.

Esta mesma vulnerabilidade havia sido noticiada em 14/10/2010 por uma entidade chamada CVE, então o número sobe de 47 para 115.

Deixamos ainda de computar o tempo em que esta vulnerabilidade não foi divulgada no CVE, e era de conhecimento apenas de um grupo (talvez mal intencionado...).

Em 08/12 já havia um código (programa) disponível para qualquer pessoa explorar esta vulnerabilidade.

Quer um caso mais recente?

Vamos lá.

Eric Romang descobriu arquivos suspeitos num servidor em 14/09 e publicou dia 16/09 em seu blog a vulnerabilidade.

A 1 semana atrás (17/09/2012) a Microsoft emitiu um comunicado reconhecendo a falha no Internet Explorer que permitia execução remota de código, e neste mesmo dia já havia um código (programa) disponível para qualquer pessoa explorar esta vulnerabilidade.

O CVE publicou mais informações no dia seguinte (18/09).

Dia 19/09 a Kaspersky disponibilizou atualização de seu produto que bloqueia acesso a sites que contenham código para explorar a vulnerabilidade.

Segundo a agencia StatCounter 41% dos internautas americanos estão vulneráveis. Entre 17/09 e 21/09, a solução apontada pelos pesquisadores para o problema foi: Temporariamente use outro navegador.

Dia 21/09 a Microsoft publicou uma correção para a vulnerabilidade.

Lembra das duas questões que propusemos antes?

- como os responsáveis pelo software respondem às falhas descobertas?

- como podemos nos proteger de falhas não corrigidas?

Vou arriscar algumas respostas.

Os responsáveis têm se tornado mais responsáveis. Percebo que as grandes empresas de software, em geral, têm tratado as vulnerabilidades com mais agilidade, mas as boas empresas com foco em segurança são ainda mais ágeis, e oferecem medidas mitigatórias ou de contenção mais rapidamente.

E para se proteger das falhas a receita não muda:

- Atualize tudo, sempre, e o mais rápido possível;

- Tire o seu da reta, ou seja, evite usar programas que estão na mira dos códigos maliciosos, não seja parte do alvo;

- Esteja atento à divulgação de falhas e vulnerabilidades.

Até o próximo!

quinta-feira, 6 de setembro de 2012

Segurança nas Redes Sociais

Olá Pessoal!

Acho que já falamos aqui do CERT (Centro de Estudos, Resposta e Tratamento de Incidentes de Segurança no Brsil) não é?

Pois recentemente eles lançaram uma nova cartilha com foco em segurança nas mídias sociais.

A abordagem, como nas demais cartilhas, é muito boa, e passa dicas simples e funcionais para orientar os usuários a protegerem sua privacidade e segurança no mundo das redes sociais.

O documento evidencia algumas diferenças importantes entre as redes sociais e outras mídias de comunicação, tais como:

Acho que já falamos aqui do CERT (Centro de Estudos, Resposta e Tratamento de Incidentes de Segurança no Brsil) não é?

Pois recentemente eles lançaram uma nova cartilha com foco em segurança nas mídias sociais.

A abordagem, como nas demais cartilhas, é muito boa, e passa dicas simples e funcionais para orientar os usuários a protegerem sua privacidade e segurança no mundo das redes sociais.

O documento evidencia algumas diferenças importantes entre as redes sociais e outras mídias de comunicação, tais como:

- a rápida velocidade com que as informações se propagam;

- a grande quantidade de pessoas que conseguem atingir;

- a facilidade de acesso;

- a grande quantidade de informações pessoais que apresentam;

- a dificuldade de exclusão e controle sobre as informações divulgadas;

- o tempo em que as informações ficam disponíveis.

O fato de que os usuários são propensos a um nível de confiança mútua elevado, e a enorme popularidade que este tipo de mídia alcançou, despertou a atenção, também, de pessoas mal-intencionadas.

A cartilha identifica como principais riscos os seguintes:

- Invasão de privacidade, de perfil e/ou furto de identidade

- Vazamento e/ou uso indevido de informações

- Danos à imagem e à reputação

- Recebimento de mensagens contendo códigos maliciosos ou phishing

- Instalação de programas maliciosos

- Acesso a conteúdos impróprios ou ofensivos

- Contato com pessoas mal-intencionadas

- Disponibilização de informações para criminosos, que as podem usar em tentativas de sequestro ou para furto de bens

E continua dando várias dicas para proteger-se deles, salientando que:

- após uma informação se propagar, não há como controlá-la e aquilo que era para ser uma brincadeira entre amigos pode ser acessado por outras pessoas e usado contra você, agora ou futuramente (na internet não existe Shift+Del).

- para proteger a privacidade, muitas pessoas tomam cuidados extras e optam por não usar redes sociais, e por isso mesmo, elas podem não gostar que você comente ou repasse informações sobre a vida delas (se for postar foto de alguém peça autorização).

- proteja o seu perfil, pois contas em redes sociais são muito visadas para a disseminação de códigos maliciosos e phishing.

- proteja também seu computador, e isso é importante não apenas para o acesso às redes sociais, mas também para proteger seus dados e tudo que você faz usando ele.

- se tiver filhos ou crianças próximas, é muito importante que você os oriente sobre os riscos de uso das redes sociais, para que eles saibam se proteger.

- aquilo que você divulga ou que é divulgado sobre você pode ser acessado por seus chefes e companheiros de trabalho, além de poder ser usado em um processo seletivo futuro que você venha a participar.

- é importante que alguns cuidados sejam tomados para que a participação nas redes sociais seja algo proveitoso e não algo que possa vir a ser usado contra a própria empresa.

E já que o assunto é mídias sociais e privacidade, deixo a dica de um produto da Secure.me.

Trata-se de um site e um plugin com o intuito de tornar os usuários do Facebook cientes das informações pessoais que serão colhidas pelos aplicativos.

O site possui informações de mais de 500 mil aplicativos do Facebook e descreve os dados do usuário coletados por eles.

O plugin é uma extensão para os navegadores Safari, Firefox e Chrome, que é ativada quando usuários entram em páginas de aplicativos do Facebook, e exibe um alerta pop-up que informa aos usuários a reputação do aplicativo e uma opção para informações mais detalhadas.

Até o próximo!

segunda-feira, 11 de junho de 2012

StuxNet - novidades sobre o caso

Olá pessoal!

Este blog tem como objetivo básico trazer temas e dicas úteis ao dia-a-dia das pessoas.

Então vou pedir desculpas para voltar a um tema que está um pouco afastado deste objetivo (será?).

Talvez alguns de vocês tenham lido algo sobre o StuxNet.

Pois surgiram fatos novos no cenário.

Em 01/06 o New York Times publicou uma matéria com título "Obama ordena onda de ciberataque contra o Irã", reforçando com dados ainda mais concretos (mas sem citar fontes) que o StuxNet foi desenvolvido pelos EUA, com apoio de Israel.

Eu sempre comento que não existe software perfeito. Todos têm vulnerabilidades, mesmo os malwares, e mesmo o StuxNet!

Era pra ele

ter ficado quietinho lá nos PLCs de Natanx, mas por alguma falha... ele

acabou escapando, infectando e aparecendo em outros computadores...

sendo detectado... e tornando-se público em Junho de 2010.

Inicialmente

ninguém assumiu a "paternidade", mas em Fevereiro de 2011 Gavriel

Ashkenazi, comandante geral do exército de Israel, em seu discurso de

aposentadoria, deixou claro, com orgulhou, que havia dedo seu no

StuxNet.

Mas parece que o filho tem 2 pais.

A operação que gerou o StuxNet foi batizada em 2006 de "Jogos Olímpicos", ainda no mandato de George Bush, e teria sido apresentada ao presidente pelo General James E. Cartwright.

Segundo a

reportagem, foi desenvolvido antes do StuxNet um outro malware cujo

objetivo era somente mapear a infraestrutura de Natanx, fornecendo

informações preciosas para o sucesso do StuxNet, que foi inclusive

testado em uma réplica de Natanx construída em solo americano, usando os

mesmos modelos de equipamentos usados pelos iranianos.

O sucesso dos testes foi comprovado pelos destroços da centrífuga apresentados a George W. Bush.

A respeito da

dificuldade em fazer com que o malware fosse inserido na rede interna

da Natanx, um dos envolvidos no planejamento disse "Há sempre um idiota

por ai com um pendrive na mão", ou seja, O STUXNET ENTROU EN NATANX ATRAVÉS DE UM PENDRIVE.

A reportagem

do New York Times revela que Bush teria recomendado a Obama especial

cuidado e investimento em 2 programas secretos: The Drome (responsável

pela queda de Bin Laden), e Olimpic Games.

E assim foi feito, até o dia em que o bicho escapou da cela.

A reportagem revela que um dos engenheiros iranianos teve seu notebook contaminado ao plugá-lo na rede das centrífugas, e quando voltou para a internet, o malware falhou em reconhecer a troca de ambiente, causando a disseminação do código pelo mundo, e a consequente identificação pelos antivírus.

É claro que a culpa sempre é dos outros...

Os assessores

do presidente Obama disseram que os israelitas haviam alterado o código

do malware intempestivamente, inserindo a vulnerabilidade e causando o

"vazamento".

Bom, vamos ficar por aqui porque o assunto vai longe.

Quem quiser pode ler a reportagem completa em inglês aqui.

Mas é importante fazer algumas reflexões...

Quando se fala de infraestrutura, atualmente TUDO está conectado e pode ser controlado por computadores.

Desde os

sistemas de água, luz e telefonia, até outros como portas das prisões,

linhas de produção das fábricas, UTI de hospitais, carros, sistema

financeiro, etc.

E mesmo os sistemas mais complexos de segurança, estão expostos à estupidez humana.

Como foi citado acima, sempre há um "sem noção" com um pendrive na mão.

Não vou dizer que seria impossível, mas seria muito, mas muuuuuuuuito mais difícil inserir o StuxNet en Natanx sem contar com a vulnerabilidade presente nas pessoas.

Enquanto houver um único usuário que clique no link de um SPAM, ou em cada botão "Yes", "Executar" ou "Aceitar" que aparecer, toda a parafernália tecnológica de segurança estará seriamente comprometida, e as janelas de vulnerabilidade continuarão a ser enormes.

Então, prezados leitores, redobrem os cuidados e mantenham-se atualizados.

Fale do assunto com os colegas, com sua família e amigos.

Não seja VOCÊ mais uma janela de vulnerabilidade.

Até o próximo!

Marcadores:

cyberwar,

Internet of Things,

natanx,

stuxnet,

vírus

terça-feira, 29 de maio de 2012

O vírus agora quer ouvir e ver você

Olá pessoal!

Como seria bom se todas as pessoas usassem sua inteligência e criatividade somente para coisas boas, não é mesmo?

Mas coisas boas para todo mundo, e não somente boas para o inventor.

Mas é difícil não é mesmo... :(

Somos

individualmente diferentes, fazemos parte de grupos sociais diferentes, e

é muito difícil contentar todo mundo... infelizmente.

E por causa disso, coisas que fazem a alegria de uns, causam tristeza a outros.

Mas vamos ao caso.

Dmitry Tarakanov, um pesquisador e analista de malware que trabalha na Kaspersky encontrou um código malicioso que lhe chamou a atenção.

flashcamcontrol.dll

Este código é

na verdade um módulo, ou um plugin, para o já conhecido SpyEye (um

código central - core - de vírus ao qual se pode "agregar" outros

códigos para operações específicas).

O nome lhe chamou a atenção e ele aprofundou a análise.

Descobriu que

com este módulo o atacante poderia controlar a webcam e o microfone da

máquina infectada, e quando falo "controlar" quero dizer ligar,

desligar, gravar, etc.

E o pesquisador continuou intrigado: Para que um vírus desejaria gravar áudio e vídeo?

Continuou investigando...

Descobriu que

os vídeos eram enviados para alguns servidores na web, mas até ai tudo

normal, pois de nada serviriam se ficassem na máquina infectada. E por

fim descobriu conexões entre a operação deste módulo e alguns sites de

internetbanking de bancos alemães específicos.

Continuou investigando...

Descobriu que

alguns destes bancos, para operações específicas (altas somas), usam a

webcam para fazer reconhecimento do cliente, ou seja, filmam quem está

navegando para cruzar com imagens feitas no cadastramento da conta.

E descobriu

também que alguns bancos, diante de operações com altas somas, ligam

para o celular cadastrado do cliente e solicitam que fale o código de

acesso à conta.

Pronto!

Agora ficou claro para que o vírus grava vídeo e áudio das vítimas.

Será que um dia o nível de riscos e ameaças vai inviabilizar o internetbanking?

Será que vamos ter que voltar a frequentar as agências bancárias?

Será só imaginação?

Será que nada vai acontecer?

Será que é tudo isso em vão?

Será que vamos conseguir vencer?

Até o próximo.

Marcadores:

flashcamcontrol,

fraude,

roubo de identidade,

SpyEye,

vírus

terça-feira, 22 de maio de 2012

Já comprou seu Android hoje?

Olá pessoal!

Talvez você tenha comprado e nem se deu conta!!!

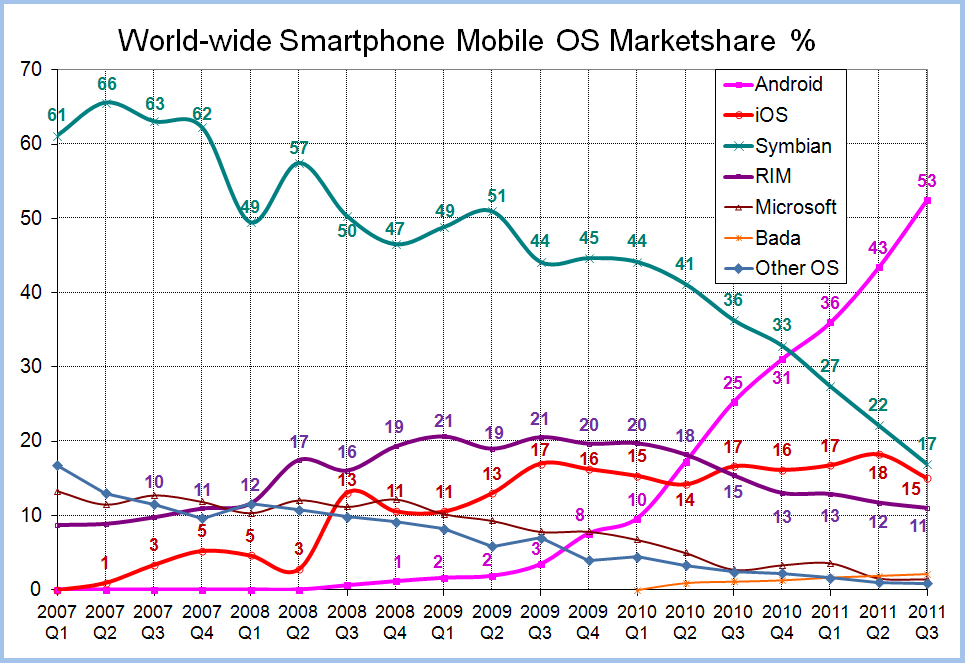

Num post anterior nós falávamos que um dia todo mundo iria ter um Android, lembram?

Já fazem 6 meses desta "previsão", e o cenário caminha para isso mesmo.

Atualmente 53% dos smartphones ativos já usam este sistema operacional.

E só no primeiro trimestre de 2012 foram vendidos mais de 81 milhões de unidades.

Alguns não perceberam, mas o post anterior não se restringia ao mundo dos smartphones...

Desde o ano

passado a Google já vem falando no Android sendo usado em dispositivos

embarcados (o GPS do seu carro por exemplo ) e em automação doméstica

(sua nova lava-roupas por exemplo ). Nos tablets esta realidade já existe

a um bom tempo, e Andy Rubin, um dos fundadores do consórcio que deu

origem ao Android, comentou que "o circulo do Android está crescendo", e

que "tudo pode ser androidizado".

Nesta linha...

A LENOVO lançou uma TV de 55" full HD que roda Android.

A SAMSUNG lançou uma geladeira.

A NEST lançou um sistema de condicionador de ar.

E por ai vai...

E quem pensa que o foco está nos nichos e inovações do mercado, pode estar enganado.

Logo logo você vai estar comprando computadores, notebooks e netbooks rodando Android.

A Android-x86 é uma iniciativa de portabilidade do sistema para computadores comuns (Ubuntu que se cuide!).

O governo

federal vai desembolsar 180milões para levar 600.000 tablests aos

professores das escolas públicas (no Uruguay isso já é realidade a mais

de 1 ano para professores e alunos - rodam Ubuntu), serão equipamentos

da Positivo e CCE, e irão rodar... Android.

Mas a fama sempre tem seus inconvenientes.

Recentemente a

F-Secure divulgou dados internos levantados por seus laboratórios de

pesquisa e análise de malware, e eles informam um crescimento de 270% ao ano de novas FAMÍLIAS de

vírus para a plataforma Android. Só no primeiro trimestre de 2012,

contabilizaram 37 novas famílias e variações de aplicativos maliciosos, a

ainda mais espantoso foi o crescimento de 2100% no

número de malwares presentes em pacotes de aplicativos tipo APK (Android

Application Package Files), saindo de 139 para 3.069.

O Android é a

plataforma que mais cresce no mundo, com mais de 850 mil ativações

diárias e mais de 450 mil aplicativos disponíveis, e por isso é cada vez

mais seguro afirmar que "você ainda vai ter um monstrinho desses".

Então prepare-se!

As dicas de segurança não mudaram.

Atualize o Android -

MUUUUITO cuidado nesta hora!!! Se você não sabe como fazer, procure

alguém que saiba, e que seja de sua confiança. Normalmente cada

fabricante lança seu pacote de atualização.

Instale um Antivírus -

Existem os pagos e os free. Você pode escolher no Android Market entre

Lookout Mobile Security, AVG Anti-virus Pro, NetQin Anti-virus, Dr. Web

Anti-Virus, TrendMicro Mobility Security, Kaspersky e outros. Não

esqueça de mantê-lo sempre atualizado.

Instale ferramentas de Lock&Wipe -

São ferramentas que permitem a você remotamente "zerar" o aparelho,

apagando dele todas as suas informações. Isso é muito útil em caso de

perda ou furto (ja relatamos um caso aqui no blog). IMPORTANTE - Faça testes e esteja pronto para usar. O momento de pânico não é o melhor para aprender a fazer o wipe.

Desconfie dos aplicativos -

A plataforma é aberta, e qualquer um pode escrever uma aplicação para

Android, e ai se escondem a maioria dos malwares que somam o crescimento

de 2.100% que citamos, e lembre: Um malware no seu Android pode fazer

tudo o que você faz e mais o que você não sabe fazer.

Até o próximo!

Marcadores:

Android,

Internet of Things,

vírus

terça-feira, 8 de maio de 2012

A Carol vazou...

Olá pessoal!

Primeiro queremos pedir desculpas pelo "sumiço".

O último post do blog já tem mais de um mês!

Mas levamos um "puxão de orelha" de um dos leitores assíduos e estamos de volta.

Nessa chamada de atenção, o leitor foi bonzinho e já sugeriu um tema para o post.

Ele pergunta

"como funciona a segurança de sites contra invasores, como são

identificados e como são tratados ao descobrirem a origem do ataque".

Vou chegar lá.

Costumo usar

fatos do cotidiano ou notícias relevantes para lançar sobre elas o olhar

da segurança da informação, e para introduzir e ilustrar com um cenário

a resposta ao leitor, vamos usar um desses cases.

Vamos lá?

Você soube que vazaram fotos da Carolina Dieckmann?

Pois é...

O assunto veio à mídia "tradicional" na última sexta-feira (04).

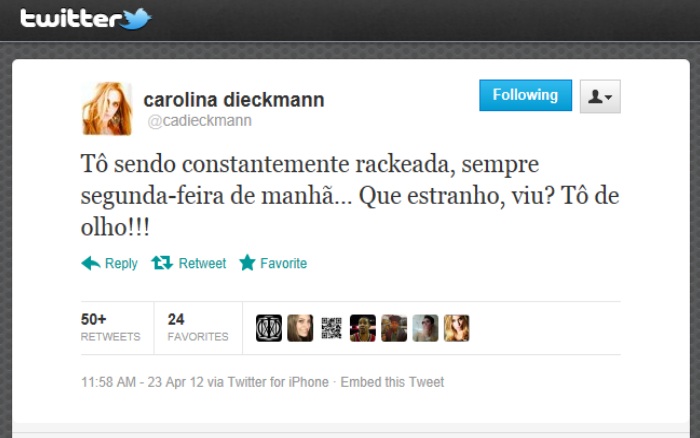

A atriz diz que foi "rackeada", e que as tais fotos vazaram de seu computador pessoal.

Parece que as fotos foram encontradas, por ela ou pela sua assessoria, em um site pornográfico hospedado na Inglaterra.

O advogado

contactou o tal site e parece que as fotos foram removidas. Agora ele

quer acionar a justiça para aplicação de multa diária para os sites que

mantiverem as fotografias, e para penalizar criminalmente os

responsáveis pelas cópias das fotos feitas diretamente do computador da

atriz.

Então...

Posso fazer algumas perguntas?

"Ela ou sua assessoria" encontraram as fotos no tal site inglês, e a "galera"... onde já encontrou?

Ou seja, onde mais NO MUNDO existe cópia destas fotos?

Multa diária... legal...

Sr. Advogado,

me chamo João-sem-nome e mantenho um blog pornográfico em um domínio

hospedado em Tonga, e ganho muito dinheiro com meu blog, como faço para

pagar a multa? Tenho muito interesse em manter as fotos no blog.

E agora?

Penalizar os

responsáveis... Antes de entrarmos nesse ponto, que vai de encontro ao

que pergunta o nosso leitor, vamos deixar bem claro os dois anteriores: NUNCA MAIS estas fotos vão desaparecer da internet.

NUNCA MAIS!

Guarde este post, releia daqui a 10 anos, e procure de novo as fotos.

GARANTO que você vai encontrar.

A internet não foi feita para apagar as coisas. Foi feita para manter as coisas disponíveis e acessíveis o tempo todo.

Milhares de pessoas copiaram estas fotos para seus computadores, mandaram anexadas em emails, e publicaram em outros sites.

Nestes casos, a melhor dica é: Não quer que suas fotos vazem? Então não tire fotos!!!

Agora voltemos ao "punir os responsáveis".

TUDO no mundo digital e na internet deixa rastros, mas nem sempre estes rastros são fáceis de seguir, ou levam a um lugar "viável".

Fazendo um paralelo com a pergunta do leitor, imaginemos que realmente o computador da atriz tenha sido atacado e invadido.

Imaginemos

então que um atacante achou uma vulnerabilidade no computador, através

dela teve acesso ao disco da máquina, encontrou nele as tais fotos, e

enviou estas fotos por email para anonimo@gmail.com.

Neste caso

temos a possibilidade de conseguir o endereço IP de quem fez o ataque,

que pode não ser exatamente o atacante mas outra máquina comprometida (imagine se fosse a sua!), e a conta do Gmail.

Com um pouco

de sorte e boa vontade, acionaríamos o Google e eles informariam qual

endereço IP acessou o email e recebeu as fotos, e se este IP fosse do

Brasil, acionaríamos o provedor de ADSL que informaria quem é o dono da

linha telefônica, que de novo pode não ser o criminoso mas outra máquina

comprometida (imagine se fosse a da sua casa!).

Em resumo,

apesar de, como falei, tudo na internet e no mundo digital deixar

rastros, é muito improvável que neste caso em particular o responsável

pelo vazamento seja punido.

Vemos na

mídia com frequência quadrilhas de criminosos virtuais sendo presos. Mas

isso é o resultado de operações que duram meses ou anos!

E a

constatação é que, infelizmente, os criminosos estão cada vez mais

especializados, e conhecem as fragilidades jurídicas, policiais, e

tecnológicas que produzem tanta dificuldade a ponto de inviabilizar sua

identificação.

Alguém produz

um vírus, que se propaga através de um site da Grécia, se instala num

PC da Austrália, que ataca outros PCs no Brasil, e que encontra um com

nome "cadieckmann".

Esse alguém cria uma máquina virtual em um provedor de El Salvador com um servidor de email, e manda seu

vírus enviar todas as fotos que encontrar no "cadieckmann" para uma

conta de email de um provedor queniano, que reencaminha tudo

automaticamente para servidor virtual, o qual é eliminado depois que as

fotos interessantes são baixadas.

É possível encontrar este alguém? SIM!

Sabe quando vão encontrar este alguém? NUNCA!

O problema é que o "alguém" não se contenta só com possuir as fotos.

Tem que mostrar pra galera né... acho que aí é que ele vai cair.

Cuidado com a interpretação do que escrevemos!

Daqui a pouco você vai sair dizendo que o melhor é não usar a internet, ou abandonar as câmeras digitais.

Não é bem assim!

Já disse Pompeu que "Navigare necesse; vivere non est necesse" (você sabia que foi Pompeu e não Camões?).

Não podemos ficar trancados em casa por causa dos riscos de um acidente no trânsito, então o jeito é "transitar" (ou navegar) com mitigadores do risco.

Não podemos ficar trancados em casa por causa dos riscos de um acidente no trânsito, então o jeito é "transitar" (ou navegar) com mitigadores do risco.

Use cinto, air-bag, não avance o sinal, respeite o limite de

velocidade, se beber não dirija, faça revisões no seu veículo, atravesse

na faixa, olhe para os lados antes de atravessar, e por ai vai...

No uso da tecnologia da informação o conceito é o mesmo: mitigadores de risco.

Antivírus, atualizações, firewall, anti-spam, hardening, e por ai vai...

E alguns mitigadores são literalmente os mesmos!

Quem não lembra do "não converse com estranhos meu filho!"?

Este mitigador vale para os dois mundos.

No uso da tecnologia da informação o conceito é o mesmo: mitigadores de risco.

Antivírus, atualizações, firewall, anti-spam, hardening, e por ai vai...

E alguns mitigadores são literalmente os mesmos!

Quem não lembra do "não converse com estranhos meu filho!"?

Este mitigador vale para os dois mundos.

Até o próximo!

Marcadores:

Carolina Dieckmann,

perícia forense,

roubo de identidade,

senha,

vazamento de informação; mitigadores,

vírus

quinta-feira, 29 de março de 2012

Alerta aos navegantes!

Aviso aos navegantes.

Muito cuidado com quem sobe à bordo.

Sua nau pode estar carregando clandestinos perigosos!

Olá pessoal!

Em Novembro do ano passado aconteceu um fato histórico.

Duas linhas cruzaram os céus da internet, uma ascendente e outra descendente.

A última vez que isso aconteceu foi no inverno de 1998.

Foi assim...

Desde que foram descobertos, os mares da internet eram dominados pelos navios com a bandeira verde da Netscape.

Mas eis que em agosto de 1995 a já onipresente Microsoft passou a

distribuir "de graça" junto com seu sistema operacional navios com

bandeira azul, e nelas estava escrito em letras brancas: Internet

Explorer.

Diante deste

novo cenário, os intrépidos navegadores não precisavam mais comprar

navios da Netscape, e podiam usar estes novos azuis que estavam

disponíveis "de graça".

Foi questão de tempo.

Em meados de 1998 as linhas se cruzaram.

E passou a haver mais bandeiras azuis do que verdes nos mares da internet.

Entre 2001 e

2004, enquanto alguns navios hasteavam a bandeira vermelha da

raposa-de-fogo (Firefox), as bandeiras verdes praticamente sumiram dos

mares.

As bandeiras azuis chegaram tremular em 95% dos mastros navegantes.

Nos próximos largos 4 anos a frota de bandeiras vermelhas cresceria em ritmo muto lento, mas alcançaria 30% dos navegantes.

Foi em

Dezembro, como um presente de natal, simbolicamente no solstício de

inverno, quando os dias mais curtos e frios do hemisfério norte começam a

ser aquecidos pelo "Sol Invictus", que a Google ofereceu graciosamente

aos navegantes, navios de bandeira coloridas.

Vejam só! Elas são verde-azul-vermelho e amarelo!

É como se fosse o melhor dos mundos reunidos redondamente num só!

São uns gênios esses caras!

E como tudo

que brota desta fonte, uma verdadeira cornucópia do mundo web, estes

novos navios invadiram os mares em um ritmo alucinante.

E aconteceu de novo.

Em novembro

do ano passado, perto do dia das bruxas, passaram a ser vistos mais

navios com bandeira colorida do que os velhos bandeiras azuis, navegando

pelos vastos mares da internet.

Bom, depois dessa introdução lúdico-poética (rsrsrs), vamos falar sério.

Tudo o que

está em evidência vira alvo, e isso está acontecendo com o Chrome. O

cibercrime está atento a estas mudanças, e passam a voltar seus olhares

para este navegador.

Outro fato importante neste cenário foi o abandono do Orkut e a adoção em massa do Facebook.

Juntando A

com B, começaram a surgir vários plugins maliciosos com foco nestas duas

plataformas, Chrome+Facebook, tais como “Mude a cor do seu perfil”,

“Descubra quem visitou seu perfil” e “Aprenda a tirar o vírus do seu

Face”.

Todos estes

golpes estão baseados em extensões, ou plugins, para o Chrome, mas este

último golpe chama a atenção pelo fato da extensão maliciosa estar

hospedada na loja oficial de extensões do Chrome, a Chrome Web Store.

Se o usuário

clicar em “Install aplicativo” ele será direcionado para a loja oficial

do Chrome, onde a extensão maliciosa se apresenta usando o nome de

“Adobe Flash Player”.

No momento em que encontramos essa extensão maliciosa na loja oficial do Chrome, ela tinha 923 usuários.

Depois de

instalada, a extensão maliciosa pode controlar totalmente o perfil da

vítima no Facebook, primeiramente baixando um arquivo de configuração.

Esse arquivo de configuração possui comandos para serem enviados para o

perfil da vítima, como por exemplo o envio automático de mensagens para

seus contatos, convidando-os a instalar a extensão maliciosa.

O script também possui comandos para usar o perfil da vítima para “Curtir” algumas páginas no Facebook.

Por quê? Calma, que a gente explica.

Esteja ciente

que todo código malicioso tem motivação financeira, ou seja, o que eles

querem é ganhar dinheiro. E isso é feito através destas extensões.

Como eles

possuem controle sobre o perfil das vítimas no Facebook, eles criaram um

site chamado “PublicidadeOnLine.com” e nele passaram a vender pacotes

de “Curtir” para quem quisesse promover seu perfil na rede social,

ganhando vários fãs e passando a ter maior visibilidade na rede.

Entendeu? Pague R$50,00 e ganhe 1000 curtidas no seu perfil.

Depois que o esquema malicioso foi tornado público, os criminosos removeram o site de vendas de “Curtir” do ar.

Seja cuidado quando estiver usando o Facebook.

E pense duas vezes antes de instalar uma extensão em seu navegador.

Este post foi baseado em artigo que recebemos da Kaspersky.

Até o próximo!

quinta-feira, 15 de março de 2012

Anarquia

Olá pessoal!

Você sabe o que é ANARQUIA?

Pense um pouco antes de continuar lendo e veja se você tem um conceito claro sobre isso.

ANARQUIA

A palavra vem

do grego (anarkos) que significa "sem governantes". É uma filosofia

política que defende a eliminação de todas as formas de governo

compulsório, ou seja, aqueles aos quais devemos nos submeter queiramos

ou não. Ela se opõe a qualquer tipo de ordem hierárquica que não seja

livremente aceita, e prega o modelo de organizações libertárias.

Ao contrário

do que pensam muitos, anarquia relaciona-se com ausência de coerção, que

é a imposição pela força (a força de lei é uma delas), e não a ausência

de ordem.

Poderíamos

então simplificar a definição dizendo que a anarquia propõe uma ordem

baseada na livre proposição e aceitação de regras e normas de convívio.

Você conhece algum país no mundo onde esta política tenha tido sucesso?

Eu também não.

É meio utópico não é mesmo?

Um sonho talvez.

Pois saiba que esta é a ideia que sustenta toda a internet!

Eric Schmidt,

o cara responsável por colocar a Google no lugar que está, responsável

por todas as decisões estratégicas da empresa, disse certa vez que "a internet é a maior experiência de anarquia que a humanidade já fez".

A essência da

internet é anárquica, ou seja, sem governo, sem um dono, sem alguém que

dite regras, ou que exerça o papel de polícia.

Você pode estar pensando... Mas e os protocolos? HTTP, FTP, SSH, TCP, SMTP, e toda essa sopa de letrinhas?

São apenas

convenções... aceitas livremente pelas pessoas e empresas que tem

intenção de conectar-se à rede e trocar ou transmitir dados e

informações.

Todos estes

protocolos foram sugeridos por alguém e aceitos por outras pessoas, e

quanto mais pessoas passaram a usá-los mais eles ganharam o status de

"padrão".

Estas

"sugestões" podem ser feitas por, em tese, qualquer pessoa na forma das

chamadas RFCs, que são documentos descritivos submetidos à comunidade

científica e aos usuários em geral através do IETF, Internet Engineering

Task Force, uma ONG que tenta, como eles mesmo dizem, "fazer a internet

funcionar melhor".

Ok, ok, e a segurança?

Calma pessoal! Já vamos chegar lá.

Você lembra do Windows98?

De 0 a 10, como você classificaria este sistema operacional no quesito segurança? Não vale nota negativa!

Pois é... A menos de 14 anos atrás pouquíssimas pessoas pensavam em segurança da informação.

Um programa era desenvolvido para funcionar, e não para funcionar com segurança.

Sabe porque você recebe SPAM com link malicioso e com o remetente se identificando como Gerente@seubanco.com?

Simples. Porque o protocolo permite!

O envio e

recebimento de emails se baseia num protocolo chamado SMTP, que

significa "protocolo simples de transferência de email".

Sabe como ele nasceu?

Seu embrião

foi a RFC 561 (de 1973!!!), e depois de 9 anos de gestação veio ao mundo

pela RFC 821 em 1982, e ganhou uma revisão em 2008 pela RFC 5321.

Se em 1998,

como vimos pelo Windows98, não se pensava em segurança da informação,

imagine em 1982 ou 1973, quando a internet nem existia no formato que

conhecemos hoje!!!

E você pode estar perguntando agora "e porque essa gente não faz outra tal de RFC com segurança"?

Imagine quantas e quantas coisas funcionam hoje baseadas nas definições da RFC de 1982.

Muitas... e muitas.... e muitas.

Desde um simples e inocente email até os atuais (e mundiais) sistemas de nota fiscal eletrônica.

Não se pode simplesmente mudar.

Mesmo que seja para melhor!

Se fizermos isso as coisas deixam de funcionar.

Então o recado é o seguinte: Prepare-se! Pois você vai continuar a conviver com SPAM por muuuuuuuito tempo.

Até o próximo.

terça-feira, 21 de fevereiro de 2012

Caso de sucesso

Alguns posts atrás nos falamos do Android, lembra?

Dissemos que você ainda vai ter um monstrinho desses, e falamos dos cuidados que se deve ter.

Tivemos até o depoimento do colega Celso Torres em um comentário, dizendo-se "contaminado" pela febre dos monstrinhos.

Pois bem, vou relatar o caso verídico de um outro colega que, por motivos óbvios, vou chamar de "Plácido".

O Plácido comprou um smartphone da Samsung que roda Android.

Como é um

cara ligado na segurança de suas informações, foi logo pesquisando

aplicativos que pudessem agregar segurança ao seu novo aparelho.

Ele escolheu basicamente 2 aplicativos: LoockOut e AndroidLost.

O LookOut é

um aplicativo que funciona como anti-malware/spyware, backup e

localizador/bloqueador de aparelhos. O Anti-malware roda sempre que você

instala ou atualiza um aplicativo. Para usar a funcionalidade de backup

você precisa fazer um cadastro no site do fabricante, que libera 1.5Gb.

Com este mesmo cadastro você tem acesso a um painel de controle através

do qual você pode pesquisar a localização do seu aparelho, fazer com

que ele toque um alarme, bloqueá-lo, ou mesmo apagar os dados dele

(wipe).

O AndroidLost

faz tudo isso e mais algumas coisas. Através de um cadastro no site do

fabricante você pode, ler e enviar remotamente SMSs, fazer com que o

aparelho mostre mensagens na tela, fazer uma leitura do status do

aparelho (bateria, número do SIM, lista de chamadas, etc.), capturar

imagens coma a câmera, e outras coisas.

Pois bem...

Um dia desses o nosso colega Plácido colocou a prancha no carro e foi aproveitar os dias de calor pra pegar umas ondas na praia.

É claro que ele só levou pro mar a própria prancha, e o resto, inclusive o "monstrinho", ficaram no carro aguardando.

Mas antes que o Plácido voltasse o carro foi "visitado", e foram furtados a carteira com documentos e dinheiro, e o smartphone.

Logo após

registrar um boletim de ocorrência na delegacia mais próxima, e já de

volta à sua casa, nosso colega lembrou do LookOut e do AndroidLost, e

foi logo ao site para tentar localizar suas coisas furtadas.

O mais rápido a dar resposta foi o LookOut, que informou com precisão a localização do aparelho.

Ele estava em um local relativamente "inóspito" em uma cidade vizinha de onde ele estava surfando.

Imediatamente ligou para a polícia e repassou as informações.

Logo em seguida o AndroidLost deu sinal de vida.

Nosso colega

Plácido então, fez com que o aparelho mostrasse uma mensagem na tela e

programou para que uma foto fosse tirada ao clicar em OK, e ainda, que

esta foto fosse enviada para o email dele.

Com a foto na

mão ele foi à polícia novamente e disse: "Ô seu puliça, agora além da

localização eu tenho uma foto do ladrão. Isso ajuda?" E o policial

respondeu:"Mas esse é o João-mão-leve! Vamos fazer uma campana e pegar o

meliante."

No dia seguinte o Android estava de volta nas mãos do Plácido, e o João-mão-leve estava "guardado".

Infelizmente o desfecho da história não foi completamente feliz, pois a carteira e documentos não foram encontrados.

Reforçamos então a mesma dica que deixamos no post anterior sobre o Android:

Atualize o Android

- MUUUUITO cuidado nesta hora!!! Se você não sabe como fazer, procure

alguém que saiba, e que seja de sua confiança. Nem todos os aparelhos

suportam atualizações do Android, e normalmente cada fabricante lança

seu pacote de atualização.

Instale um Antivírus

- Existem os pagos e os free. Você pode escolher no Android Market

entre Lookout Mobile Security, AVG Anti-virus Pro, NetQin Anti-virus,

Dr. Web Anti-Virus, TrendMicro Mobility Security, Kaspersky e outros.

Não esqueça de mantê-lo sempre atualizado.

Instale ferramentas de Lock&Wipe

- São ferramentas que permitem a você remotamente "zerar" o aparelho,

apagando dele todas as suas informações. Isso é muito útil em caso de

perda ou furto. IMPORTANTE - Faça testes e esteja pronto para usar. O

momento de pânico não é o melhor para aprender a fazer o wipe.

Desconfie dos aplicativos

- A plataforma é aberta, e qualquer um pode escrever uma aplicação para

Android. Já existem vários casos de aplicações contendo código

malicioso, e lembre: Um malware no seu Android pode fazer tudo o que

você faz e mais o que você não sabe fazer.

Até o próximo!

segunda-feira, 13 de fevereiro de 2012

Até tu Brutus!!!

Olá pessoal!

No século I

A.C. o imperador romano Júlio César foi vítima de uma conspiração. Entre

os inimigos estava o seu filho Marcus Brutus. O imperador foi

surpreendido e assassinado a punhaladas. Neste momento reconheceu o

filho entre os assassinos e proferiu a famosa frase: "Até tu, Brutus,

filho meu?"

Imagine que você tem um segurança, o seu João.

Mas o seu

João já está velhinho e você quer contratar um novo segurança para

protegê-lo e não permitir que ninguém lhe cause mal algum.

Você faz uma pesquisa no mercado para saber quais são as empresas com melhor conceito e avaliação.

Uma das

instituições de pesquisa mais bem conceituadas do mundo afirma para você

que a empresa do Sr. Mantec é a melhor em segurança.

Você demite o

seu João e paga uma grana alta para ter um segurança da empresa do seu

Mantec como guarda-costas trabalhando pela sua segurança.

E um belo dia você descobre que justamente esse "cabra safado" da empresa do seu Mantec é quem está prejudicando você.

O que você sentiria?

Sentimento

parecido devem estar passando os usuários do PCanywhere e outras

ferramentas da Symantec, depois que o código fonte do produto foi

divulgado e foram expostas tantas vulnerabilidades que a própria

Symantec aconselhou seus clientes a não usarem mais o produto.

E vejam que a Symantec a muito tempo figura (ou figurava...) nas melhores posições do Quadrante Mágico do Gartner!

Esclarecendo...

o Gartner é um dos institutos de pesquisa e consultoria mais

respeitados do mundo quando o assunto é Técnologia da Informação.

Mas este caso tem um outro aspecto importante para ser analisado.

Em várias

outras oportunidades aqui no blog, alertamos as pessoas que hackers (ou

crackers... como queiram) estão atrás mesmo é de dinheiro, e o objetivo

não é nem de longe apagar as fotos das suas últimas férias, mas sim

tirar de você todo o dinheiro possível.

A Symantec foi invadida.

Dizem que isso foi em 2006, mas tenho minhas dúvidas...

Não se sabe direito como esta invasão ocorreu, mas vamos imaginar?

Alguém

INTELIGENTE escreveu um vírus colocou num pendrive junto com um monte de

outros arquivos de música, filmes e jogos, e pagou 50 dinheiros para um

colega "esquecer" este pendrive num elevador.

O colega

trabalha numa empresa terceirizada contratada para cuidar da limpeza

pela Symantec, e o elevador fica no prédio da engenharia.

Pronto.

Agora é

questão de tempo para que o "alguém inteligente" comece a receber dados e

informações, e não demora muito para ele receber um arquivo chamado

"código fonte do pcanywhere".

O "alguém inteligente" analisa o código e diz: Nossa! Quanta vulnerabilidade!

Ai um dia o "alguém inteligente" acha que sua conta no banco está meio vazia.

Manda um

email pra Symantec e diz: "Ei! Ou vocês me pagam 50mil dinheiros ou eu

vou divulgar pra todo mundo o código do programa de vocês que é líder de

mercado e está no quadrante mágico do Gartner à anos."

Pois é.

Pode não ter sido bem desse jeito mas aconteceu, mas procure no Google por "yamatough@terra.com.ve" e você vai encontrar (em inglês) cópias dos emails da negociação dos 50mil dólares.

Vários sites noticiaram, e a Symantec já admitiu oficialmente tudo isso!

Convenhamos

que 50mil é até um valor baixo (deve ser porque a conta estava só "meio"

vazia) para o tamanho do estrago na imagem da Symantec.

Entenda que não existe software completamente seguro. Todos têm vulnerabilidades. Descobrir e explorá-las é uma questão de vontade, tempo e INTERE$$E.

Então:

- Compre, instale e mantenha atualizado um bom antivírus;

- Instale sempre e rápido todas as atualizações disponíveis para os sistemas que você usa;

- Informe-se e utilize as opções de segurança;

- Não use, fuja, corra e se benza contra software pirata.

Até o próximo.

Marcadores:

anonymous,

extorsão,

hacktivismo,

pcanywhere,

Symantec,

vírus

quarta-feira, 1 de fevereiro de 2012

e-kids

Olá pessoal!

Uma das propostas centrais deste espaço é discutir temas que possam ser levados para discussão doméstica, ou seja, que motivem as pessoas a falar sobre eles com seus familiares.

Reconheço que cada vez menos este tipo de diálogo acontece, mas... vamos deixar a sociologia para os sociólogos.

Estava lendo alguns documentos e discutindo com outros colegas, e surgiram alguns números que me parecem importantes.

33% das crianças (de 0 a 11 anos) já realizaram compras virtuais, e 24% delas o fez sem consentimento dos pais.

Por outro lado, apenas 17% dos pais admitem a ideia de que seus filhos fazem isso.

88% dos adolescentes (de 12 a 18 anos) já presenciaram alguma forma de crueldade na internet, e 21% confessaram já ter humilhado alguém em redes sociais.

39% das crianças acessa a internet sozinhos, ou seja, sem nenhum tipo de supervisão, e 21% têm o computador à disposição no próprio quarto.

21% dos pais não exerce absolutamente nenhum controle sobre o acesso à internet dos filhos, e 34% usa apenas o limite de tempo como controle ("só pode 2h por dia heim!").

O risco deste cenário já é enorme, mas se aliarmos a isso o fato de que muitos pais são simplesmente desconectados, não fazem a menor ideia do que sejam redes sociais, facebook, Orkut, Sonico, MySpace, Via6, Multiply, Twitter, Hi5, Habbo, Ning, Flixster, Linkedin, Tagged, Classmates, etc.

É claro que criança conectada não é de todo ruim. Basta olharmos todas as mudanças pelas quais passou e está passando a internet, fruto, em boa parte, da pressão, atuação, criatividade e presença da chamada "geração Y".

Mas não podemos nos esquecer que o papel educacional ainda é, em última instância, dos pais.

Normalmente, quando nossos filhos saem queremos saber com quem vão e onde vão, e quando retornam procuramos saber de novo onde foram e com quem estiveram. Muitas vezes nós mesmos os levamos e buscamos em festas ou na casa de colegas. Mas este tipo de cuidado ou preocupação parece desaparecer quando o meio de relacionamento em que nossos filhos estão inseridos é virtual.

Parece que os pais não reconhecem o risco e acabam confiando.

Este excesso de confiança reflete desconhecimento.

Arrisco afirmar que atualmente, em alguns contextos sociais, nossos filhos estão mais vulneráveis às ameaças virtuais do que àquelas mais tradicionais (para não usar a palavra real, visto que as ameaças virtuais são efetivamente reais).

Vamos dar espaço para a discussão nos comentários e finalizar com algumas dicas práticas.

1) Conecte-se - fique amigo de seus filhos nas redes sociais, adicione-os em seus contatos de MSN, siga-os no twetter, etc.

2) Ferramentas - O Windows Vista e Windows 7 disponibilizam no painel de controle o "Controle de Pais", que uma vez ativado, permite controlar tempo de uso, permitir e bloquear programas, controlar a navegação com base na classificação atribuída aos sites (como conteúdo adulto, drogas, violência, etc). Este site oferece mais informações. A Blue Coat oferece (grátis) a ferramenta K9, que é um filtro de acesso à web, possibilitando um controle bastante eficaz da navegação, com base em mais de 70 categorias de sites, limite de tempo, emissão de relatórios de acesso, etc. e funciona em Windows, Mac, IPhone e IPad. A Google também oferece algumas ferramentas que podem ser vistas aqui. O navegador Firefox também disponibiliza vários plugins que contém funcionalidade com este foco como o LinkExtend, FoxFilter, CloudACL, e outros. Existe ainda o Norton Family, e outras alternativas. Familiarize-se com eles e utilize-os.

3) Observe - Deixe o computador em lugar público da casa, de livre circulação, e de vez em quando olhe o que as crianças estão fazendo.

4) Investigue - Faça pesquisas pelo nome de seus filhos e analise onde eles aparecem. Pesquise imagens também. Existem ferramentas que alertam sobre a incidência de um texto na internet, o Gmail tem um chamado Google Alert, familiarize-se e utilize.

5) NUNCA esqueça de cuidar do antivírus. Crianças tendem a ser mais descuidadas ou despreocupadas em alguns casos.

6) Existem sites de busca específicos para crianças como o google-kids.com e o kuggi.com.br. Configure para que estes sejam os buscadores padrão.

Uma última e importante dica é: Tenha em mente que é impossível proibir. As crianças vão acessar a internet de alguma forma. Isso é natural nos dias de hoje. Procure fazer educação e não repressão. Perceba as falhas e use-as como oportunidades para mostrar o certo e o errado, fazendo com que eles entendam e reconheçam os riscos.

É isso. Até o próximo!

Uma das propostas centrais deste espaço é discutir temas que possam ser levados para discussão doméstica, ou seja, que motivem as pessoas a falar sobre eles com seus familiares.

Reconheço que cada vez menos este tipo de diálogo acontece, mas... vamos deixar a sociologia para os sociólogos.

Estava lendo alguns documentos e discutindo com outros colegas, e surgiram alguns números que me parecem importantes.

33% das crianças (de 0 a 11 anos) já realizaram compras virtuais, e 24% delas o fez sem consentimento dos pais.

Por outro lado, apenas 17% dos pais admitem a ideia de que seus filhos fazem isso.

88% dos adolescentes (de 12 a 18 anos) já presenciaram alguma forma de crueldade na internet, e 21% confessaram já ter humilhado alguém em redes sociais.

39% das crianças acessa a internet sozinhos, ou seja, sem nenhum tipo de supervisão, e 21% têm o computador à disposição no próprio quarto.

21% dos pais não exerce absolutamente nenhum controle sobre o acesso à internet dos filhos, e 34% usa apenas o limite de tempo como controle ("só pode 2h por dia heim!").

O risco deste cenário já é enorme, mas se aliarmos a isso o fato de que muitos pais são simplesmente desconectados, não fazem a menor ideia do que sejam redes sociais, facebook, Orkut, Sonico, MySpace, Via6, Multiply, Twitter, Hi5, Habbo, Ning, Flixster, Linkedin, Tagged, Classmates, etc.

É claro que criança conectada não é de todo ruim. Basta olharmos todas as mudanças pelas quais passou e está passando a internet, fruto, em boa parte, da pressão, atuação, criatividade e presença da chamada "geração Y".

Mas não podemos nos esquecer que o papel educacional ainda é, em última instância, dos pais.

Normalmente, quando nossos filhos saem queremos saber com quem vão e onde vão, e quando retornam procuramos saber de novo onde foram e com quem estiveram. Muitas vezes nós mesmos os levamos e buscamos em festas ou na casa de colegas. Mas este tipo de cuidado ou preocupação parece desaparecer quando o meio de relacionamento em que nossos filhos estão inseridos é virtual.

Parece que os pais não reconhecem o risco e acabam confiando.

Este excesso de confiança reflete desconhecimento.

Arrisco afirmar que atualmente, em alguns contextos sociais, nossos filhos estão mais vulneráveis às ameaças virtuais do que àquelas mais tradicionais (para não usar a palavra real, visto que as ameaças virtuais são efetivamente reais).

Vamos dar espaço para a discussão nos comentários e finalizar com algumas dicas práticas.

1) Conecte-se - fique amigo de seus filhos nas redes sociais, adicione-os em seus contatos de MSN, siga-os no twetter, etc.

2) Ferramentas - O Windows Vista e Windows 7 disponibilizam no painel de controle o "Controle de Pais", que uma vez ativado, permite controlar tempo de uso, permitir e bloquear programas, controlar a navegação com base na classificação atribuída aos sites (como conteúdo adulto, drogas, violência, etc). Este site oferece mais informações. A Blue Coat oferece (grátis) a ferramenta K9, que é um filtro de acesso à web, possibilitando um controle bastante eficaz da navegação, com base em mais de 70 categorias de sites, limite de tempo, emissão de relatórios de acesso, etc. e funciona em Windows, Mac, IPhone e IPad. A Google também oferece algumas ferramentas que podem ser vistas aqui. O navegador Firefox também disponibiliza vários plugins que contém funcionalidade com este foco como o LinkExtend, FoxFilter, CloudACL, e outros. Existe ainda o Norton Family, e outras alternativas. Familiarize-se com eles e utilize-os.

3) Observe - Deixe o computador em lugar público da casa, de livre circulação, e de vez em quando olhe o que as crianças estão fazendo.

4) Investigue - Faça pesquisas pelo nome de seus filhos e analise onde eles aparecem. Pesquise imagens também. Existem ferramentas que alertam sobre a incidência de um texto na internet, o Gmail tem um chamado Google Alert, familiarize-se e utilize.

5) NUNCA esqueça de cuidar do antivírus. Crianças tendem a ser mais descuidadas ou despreocupadas em alguns casos.

6) Existem sites de busca específicos para crianças como o google-kids.com e o kuggi.com.br. Configure para que estes sejam os buscadores padrão.

Uma última e importante dica é: Tenha em mente que é impossível proibir. As crianças vão acessar a internet de alguma forma. Isso é natural nos dias de hoje. Procure fazer educação e não repressão. Perceba as falhas e use-as como oportunidades para mostrar o certo e o errado, fazendo com que eles entendam e reconheçam os riscos.

É isso. Até o próximo!

Marcadores:

controle parental,

crianças,

web filter

terça-feira, 24 de janeiro de 2012

Olha só o que eu posso fazer...

Olá pessoal!

Há muito tempo atrás, você deve lembrar, vírus de computador gostava de se mostrar e "brincar" com o usuário.

Mensagens

aterrorizantes na tela, a imagem do desktop se desmanchando, moças

bonitas dançando na tela, a famosa bolinha de ping-pong... lembra?

Se você não lembra do ping-pong não faz mal, isso é muuuuuito antigo!

E havia as famosas pichações de sites.

Era comum na comunidade de crackers (ou hackers, como queiram).

Para provar

que tinha conhecimento, que conseguia fazer, e ganhar reconhecimento na

comunidade, o cracker invadia e alterava um site, e quanto mais

importante o site melhor!

Isso gerou

nas pessoas, e nos administradores de sistemas (que também são

pessoas!), uma imagem/conceito perigosa: se meu computador está "estranho" ele deve ter vírus.

Ontem mesmo, na fila de um posto de gasolina, escutei uma moça comentando com um amigo que "meu computador está com vírus porque o mouse fica maluco de vez em quando".

Que o

computador dela tem algum código malicioso é quase que garantido, e

provavelmente mais de um, mas o sintoma do mouse dificilmente está

relacionado com ele(s).

O perigo

desta imagem/conceito é a sua negação, ou seja, formamos também uma

imagem/conceito reversa, que nos induz a pensar que se o computador está

normal ele não tem vírus.

E isso não é verdade.

O fato é que a

época dos pichadores de site e dos vírus que apagavam seu HD (ou

bagunçavam seu mouse) já faz parte do passado, e atualmente qualquer

vírus "decente" faz de tudo para não aparecer e para não ser descoberto,

de modo a permanecer ativo pelo maior tempo possível e no maior número

de máquinas.

Vamos fazer uma comparação?

Imagine que exista um vírus que contamine seres humanos.

Ele se

espalha por qualquer tipo de contato, se instala na base do cérebro,

consegue se comunicar com os neurônios, e também se comunica com os

outros vírus (seus irmãos) através de um tipo de telepatia transcendental que chega ao outro lado do mundo em instantes.

A pessoa contaminada não apresenta nenhum sintoma.

Considerando que este vírus "conversa" com seus neurônios, o que ele poderia fazer?

Este é o cenário atual dos computadores.

Estima-se que 90% dos computadores do mundo hospedem algum tipo de código malicioso.

Estão pensando que eu esqueci do título do post não é mesmo?

Nada disso!

Como dizia o

velho Lavoisier "nada se perde, nada se cria; tudo se transforma". O que

antes era uma ação de 2 ou 3 hackers buscando autoafirmação e

reconhecimento, transformou-se, e eis que surge o hacktivismo!

Gente com conhecimento (hackers), organizada coletivamente, e que resolve protestar.

Um caso recente?

O governo

americano, cedendo a pressões da indústria fonográfica e

cinematográfica, determinou que o site MegaUpload, denunciado por ser

usado para distribuir cópias pirata de músicas e filmes (será???),

deveria sair do ar.

Várias pessoas reclamaram, acharam ruim, ficaram tristes... e um grupo hacktivista chamado "Anonymous" resolveu protestar.

O que eles fizeram? "Olha só o que eu posso fazer..."

Ordenaram a

todos os micros contaminados com seus vírus que acessassem sites como o

do FBI, Departamento de Justiça dos EUA, Casa Branca, Universal Music,

MPAA, RIAA e outros.

É claro que

os servidores não suportaram o volume de acesso e os sites ficaram

indisponíveis. Isso é tecnicamente chamado de ataque de negação de

serviço.

Não

satisfeitos, divulgaram informações pessoais do diretor do FBI, Robert

Mueller, em diversas redes sociais. Nomes de parentes, endereços,

telefones e emails, mesmo de pessoas próximas como as filhas e esposa de

Mueller, tudo exposto.

Não quero

colocá-los a pensar sobre o fato ou ação de hacktvismo em si, mas

gostaria que refletissem a respeito de uma afirmação que me arrisco a

fazer: Existe código malicioso em todos os computadores do

mundo, e informações armazenadas nos computadores são enviadas para a

internet sem o controle ou consentimento das pessoas.

O que você acha?

Para apimentar suas reflexões, como você acha que a Microsoft sabe que você usa uma cópia pirata do Windows?

Até o próximo!

Marcadores:

anonymous,

hacktivismo,

megaupload,

vírus

sexta-feira, 13 de janeiro de 2012

Senhas

E se alguém descobrir suas senhas?

Calma ai! É começo de ano; estamos voltando de férias; vamos mais de vagar!

Ok... Ok... Feliz 2012 a todos!!!

Você utiliza senhas... certo?

E para que elas servem?

Provavelmente para proteger ou restringir o acesso a alguma coisa!

Correto. Se eu não quero que ninguém além de mim tenha acesso a alguma coisa eu a protejo com uma senha.

Conceitualmente uma senha pode ser algo que eu SEI, como por exemplo a sua senha de rede, algo que eu TENHO, como por exemplo a chave de sua casa, ou algo que eu SOU, como por exemplo minhas digitais. E existem sistemas que combinam mais de uma delas para permitir o acesso.

No caixa

automático do banco Bradesco, por exemplo, você precisa SABER a senha de

6 dígitos e TER o cartão de chaves de segurança, além do cartão do

banco.

Ainda usando o

Bradesco como exemplo, é possível cadastrar a leitura da palma da mão

(artérias) como fator de identificação, é o que se chama de autenticação

por biometria.

Então, se

alguém sacar dinheiro de minha conta no Bradesco, ou fui eu (primeira

possibilidade), ou foi alguém que SABE a minha senha e TEM meus cartões

(ou uma cópia deles). E se eu tiver cadastrado a biometria, esse alguém

também tem a minha mão!

Seguindo o

mesmo raciocínio, se você receber um email de jose.silva@bradesco.com.br ou do endereço dele no Gmail, quem mandou este email foi o José, ou alguém que conhece a senha dele.

Note que

neste caso a autenticação é mais "fraca", pois bastaria conhecer a senha para poder passar-se pelo José, e fazer coisas em nome dele.

Na esmagadora maioria dos serviços no mundo digital, nos somos identificados unicamente por nossas senhas.

Email,

Facebook, SAP, Blogger, Twitter, videolocadora, etc. etc. etc. E esta

lista cresce cada vez mais, pois o mundo online também se amplia o tempo

todo.

Podemos dizer então que neste mundo digital/virtual/online, que está separado de nós pelo teclado, nós somos nossas senhas.

Repetindo: você é sua senha.

Tudo o que for feito e autenticado por sua senha é atribuído a você.

Então... E se alguém descobrir suas senhas?

A dica é

essa: pense que se alguém souber sua senha essa pessoa será reconhecida

como sendo você e terá aceso a tudo o que você tem, portanto, cuide de

sua senha como você cuida de sua identidade, de seu RG, e veja se você

passa pelo teste das 4 perguntas-chave:

- alguém mais conhece sua senha?

- você usa a mesma senha a mais de 90 dias?

- você usa a mesma senha para mais de uma coisa?

- sua senha é fácil (palavras, datas ou números conhecidos)?

Até o próximo!

Marcadores:

fraude,

roubo de identidade,

senhas

Assinar:

Postagens (Atom)